ویروسها پیچیدهتر شدهاند، و همچنین ویژگیهای امنیتی طراحیشده برای مبارزه با آنها. محافظت پشته ای با سخت افزار در حالت هسته، یکی دیگر از چنین دفاع های پیشرفته ای است که در ویندوز 11 وجود دارد.

این نام ممکن است لقمه ای باشد، اما به طور دقیق عملکرد ویژگی امنیتی را از نظر فنی توصیف می کند. اما این به چه چیزی در انگلیسی ساده ترجمه می شود؟ آیا حتی لازم است؟ بیایید دریابیم.

یک دوره تصادفی در سرریز بافر پشته

قبل از اینکه بتوانید بفهمید که حفاظت پشتهای که توسط سختافزار انجام میشود، باید بدانید که حملات سرریز پشته بافر چیست، زیرا این همان چیزی است که سعی دارد از آن محافظت کند. و قبل از اینکه بتوانید اینرا درک کنید، باید ایده ای از معنای پشته داشته باشید.

به سادهترین عبارت، پشته به آدرسهای حافظهای اشاره دارد که توسط یک برنامه فعال استفاده میشود. به هر فرآیند یا برنامه در حال اجرا، یک پشته، از جمله فرآیندهای سیستم، اختصاص داده می شود. داده ها از این پشته نوشته و خوانده می شوند و با استفاده از حافظه، جدایی از سایر فرآیندها حفظ می شود.

اما گاهی اوقات همه چیز اشتباه می شود و یک برنامه روی پشته مشخص شده خود می ریزد. این خطای Stack Overflow نامیده میشود و میتواند منجر به انواع رفتارهای عجیب و غریب شود زیرا فرآیند سعی میکند دادههایی را بخواند که برای آن در نظر گرفته نشده است.

حملات سرریز پشته بافر چیست؟

تا کنون ما سرریز پشته را در زمینه یک خطای ناخواسته مورد بحث قرار داده ایم. اما این پدیده همچنین میتواند عمداً برای کنترل برنامهها و فرآیندها با تغذیه ورودیهای غیرمنتظره به آنها مورد سوء استفاده قرار گیرد.

تشخیص چنین حملات حافظه ای – همچنین به عنوان برنامه نویسی بازگشت گرا یا حملات ROP شناخته می شود – تشخیص آن برای برنامه بسیار دشوار است زیرا همان حافظه ای که دستورالعمل های خود را از آن می خواند به خطر افتاده است. به خصوص اگر برنامه مورد نظر یک فرآیند سیستم اصلی باشد که نمی تواند به هیچ برنامه سطح پایین دیگری برای تأیید خود تکیه کند.

این باعث می شود حملات سرریز پشته بافر به دسته ای بسیار خطرناک از تهدیدات سایبری تبدیل شود. یکی از این موارد توسط موجی از ویروسهای جدید استفاده میشود.

راهحل: محافظت از پشته سختافزاری در حالت هسته

ما در مورد این صحبت کردهایم که چگونه فقدان یک خط پایه سطح پایین برای مقایسه فرآیندهای سیستم، آنها را به عنوان یک برنامه معمولی در برابر حملات سرریز بافر پشته آسیبپذیر میکند. اما اگر بتوانیم یک خط پایه در خود سخت افزار زیربنایی ایجاد کنیم چه؟.

این دقیقاً همان کاری است که محافظت از پشته سخت افزاری در حالت هسته انجام می دهد. با استفاده از مجازی سازی، CPU از برنامه ها و فرآیندهای در حال اجرا در رایانه شما جدا می شود و از آن در برابر هرگونه دستکاری از طریق دستکاری حافظه محافظت می کند.

این به این دلیل است که آدرسهای پشته نیز در یک پشته Shadow موازی نگهداری میشوند که در معرض بقیه رایانه شخصی نیست. هر بار که یک فرآیند در حالت هسته (عموماً توابع سیستم سطح پایین) اطلاعات را می خواند، آدرس با کپی ذخیره شده در پشته سایه نیز تأیید می شود. در صورت وجود هرگونه مغایرت، فرآیند خاتمه مییابد.

الزامات برای اجرای محافظت از پشته اجباری سختافزار در رایانه شما چیست؟

بهعنوان یک ویژگی سطح پایین با وابستگیهای سختافزاری خاص، این حفاظت پشته بهبودیافته نیازمند سختافزاری شدید است. فقط پردازندههایی که از آخرین ویژگیهای مجازیسازی CPU پشتیبانی میکنند میتوانند این معیار امنیتی را اجرا کنند.

برای اینتل، این به معنای فناوری اجرای کنترل جریان (CET) است، در حالی که AMD به سادگی آن را AMD shadow stacks می نامد. حتی زمانی که پردازنده شما از این ویژگی پشتیبانی میکند، مجازیسازی CPU و یکپارچگی حافظه باید فعال باشند تا این ویژگی اعمال شود.

به خاطر داشته باشید که ویژگیهای امنیتی مرتبط با مجازیسازی نیز ممکن است تأثیر جزئی بر عملکرد رایانه داشته باشد. در اصل به این دلیل است که این ویژگیها معمولاً بهطور پیشفرض فعال نمیشوند.

اگر محافظت پشتهای اعمالشده با سختافزار در حالت هسته خاموش باشد، چه باید کرد؟

دلایل زیادی وجود دارد که چرا حفاظت پشته سخت افزاری در حالت هسته ممکن است در رایانه شما غیرفعال شود. ممکن است پردازنده شما از این ویژگی پشتیبانی نکند، یا ممکن است فقط به فعال سازی دستی نیاز داشته باشد.

اما قبل از اینکه گزینه را بیابید و سعی کنید آن را فعال کنید، کمی وقت بگذارید و در نظر بگیرید که آیا حتی به آن نیاز دارید یا خیر. زیرا برای اکثر کاربران، جداسازی هسته و ویژگیهای امنیتی مرتبط ممکن است غیر ضروری باشد.

ویروسها و بدافزارهای معمولی با به طور موثر توسط Microsoft Windows Defender مقابله میشوند. مگر اینکه سیستم شما دارای داده های حساسی باشد که ممکن است به طور خاص توسط هکرهای اختصاصی مورد هدف قرار گیرند، واقعاً به محافظت پشته در رایانه شخصی خود نیاز ندارید.

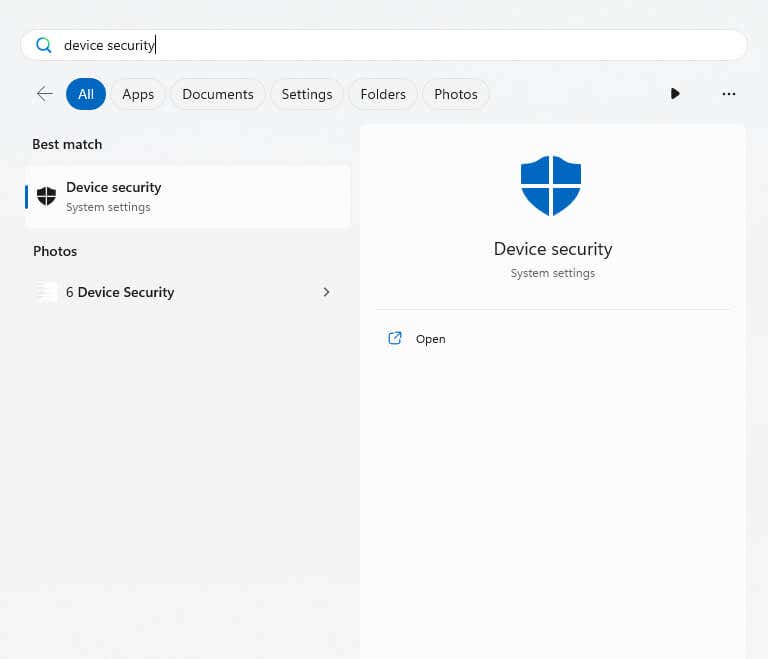

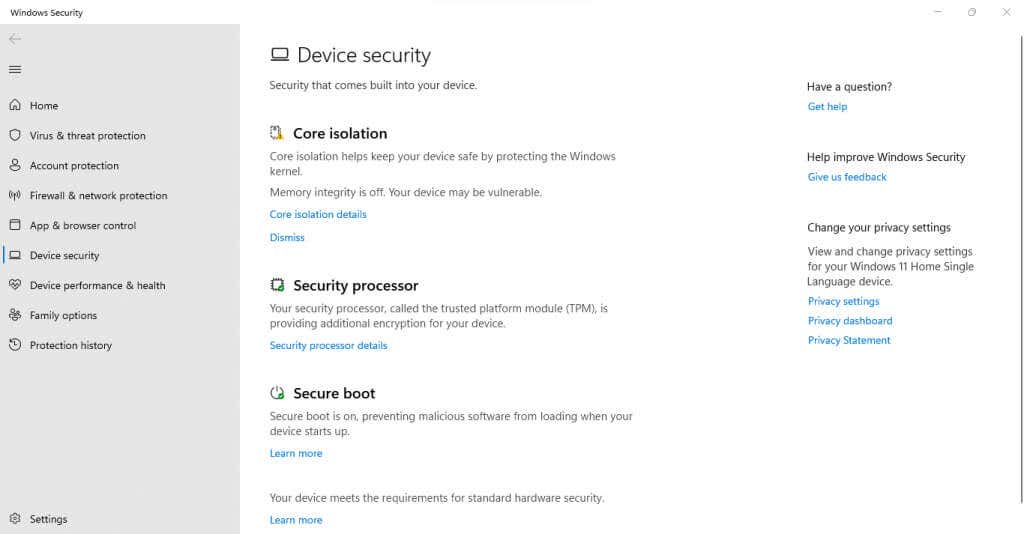

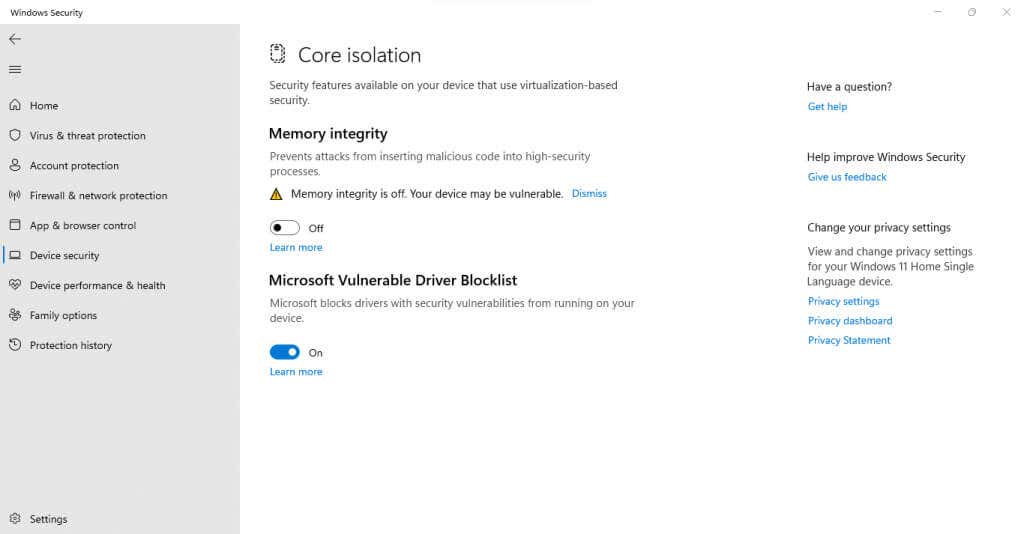

اما اگر میخواهید این ویژگی را فعال کنید، در اینجا نحوه انجام آن آمده است:

اگر گزینه را می بینید اما خاکستری است، فقط باید مجازی سازی را در بایوس فعال کنید و یکپارچگی حافظه را فعال کنید را نیز انتخاب کنید. هنگامی که این کار را انجام دادید، میتوانید حفاظت پشته با سختافزار در حالت هستهرا روشن کنید. کامپیوتر خود را مجددا راه اندازی کنید و تغییر اعمال خواهد شد.

گاهی اوقات این ویژگی توسط درایورهای ناسازگار مسدود می شود، در این مرحله می توانید درایورهای خود را به روز کنید. اگرچه این مشکل پس از چند بهروزرسانی اخیر کمتر رایج شده است.

آیا محافظت از پشته اعمالشده سختافزاری در حالت هسته در ویندوز 11 ارزشش را دارد؟

ویندوز 11 دارای مجموعه ای از ویژگی های امنیتی پیشرفته است که برای جلوگیری از حتی اختصاصی ترین تلاش های هک طراحی شده است. اکثر این ویژگیها مانند TPM یا بوت امن بهطور پیشفرض در سیستمهای پشتیبانیشده فعال هستند.

اما محافظت پشته ای که توسط سخت افزار اعمال می شود در حالت هسته متفاوت است. از آنجایی که می تواند تاثیر کمی بر عملکرد داشته باشد و برای اکثر سیستم ها ضروری نیست، باید به صورت دستی فعال شود. ناگفته نماند که نیازهای سخت افزاری سخت گیرانه تری برای این ویژگی وجود دارد، برخلاف TPM که حتی در تراشه های کمی قدیمی تر تقریباً جهانی است.

بنابراین، اگر این گزینه را در پنجره امنیتی دستگاه خود مشاهده کردید و نگران حملات ویروسی سطح پایین هستید، میتوانید برای اطمینان از امنیت کامل، محافظت از پشته سختافزاری را فعال کنید. اگر تأثیر عملکرد قابل توجه باشد، همیشه می توانید دوباره آن را غیرفعال کنید.

.