روت کیت ها توسط هکرها برای مخفی کردن بدافزارهای مداوم ، به ظاهر غیر قابل کشف در دستگاه شما استفاده می شود که به سکوت باعث سرقت اطلاعات یا منابع ، گاهی اوقات طی چندین سال می شود. آنها همچنین می توانند در مد keylogger مورد استفاده قرار گیرند که در آنجا کلیدها و ارتباطات شما مورد بررسی قرار می گیرد و اطلاعات مربوط به حریم خصوصی را در اختیار بازدید کننده قرار می دهد. قبل از مایکروسافت ویستا ، این روش خاص هک شدن قبل از سال 2006 اهمیت بیشتری پیدا کرده و فروشندگان را ملزم به امضای دیجیتالی همه درایور رایانه می کند. Kernel Patch Protection (KPP) باعث شد تا نویسندگان بدافزار روش های حمله خود را تغییر دهند و اخیراً از سال 2018 با عملیات کلاهبرداری تبلیغ Zacinlo ، ریشه های اصلی دوباره در کانون توجه قرار گرفتند.

روت کیت های پیش از قدمت 2006 همه به طور خاص مبتنی بر سیستم بودند. وضعیت Zacinlo ، ریشه ای از خانواده بدافزار Detrahere ، به شکل یک rootkit مبتنی بر سیستم عامل چیزی خطرناک تر به ما داد. صرفنظر از این ، rootkits فقط در حدود یک درصد از کل تولیدات بدافزار سالانه دیده می شود.

حتی به همین دلیل ، به دلیل خطری که می توانند در معرض خطر قرار گیرند ، محتاطانه است که بفهمیم چطور می توان ریشه های موجود را که قبلاً به سیستم شما نفوذ کرده اند ، کار می کند.

تشخیص روت کیت در ویندوز 10 -عمق)

زاکینلو تقریباً شش سال قبل از کشف سیستم عامل ویندوز 10 در حال پخش بود. مؤلفه rootkit بسیار قابل تنظیم بود و از پردازش هایی که برای عملکرد آن خطرناک به نظر می رسید محافظت می کرد و قادر به رهگیری و رمزگشایی ارتباطات SSL بود.

تمام داده های پیکربندی خود را در رجیستری ویندوز رمزگذاری و ذخیره می کند. در حالی که ویندوز خاموش بود ، با استفاده از نام دیگری از حافظه به دیسک مجدداً آن را بازنویسی کنید و کلید رجیستری خود را به روز کنید. این امر به آن کمک می کند تا توسط نرم افزار آنتی ویروس استاندارد شما ، از شناسایی جلوگیری کند.

In_content_1 همه: [300x250] / dfp: [640x360]->این نشان می دهد که یک آنتی ویروس یا نرم افزار ضد ویروس استاندارد برای تشخیص روت کیت کافی نیست. اگرچه ، چند برنامه ضد ویروس ردیف برتر وجود دارد که شما را از ظن حمله به rootkit هشدار می دهد.

5 ویژگی اصلی یک نرم افزار آنتی ویروس خوب

بسیاری از برنامه های برجسته آنتی ویروس امروز ، هر پنج روش قابل توجه را برای تشخیص ریشه های کیهانی انجام می دهند.

انجام اسکن های Rootkit

اجرای a اسکن ریشه بهترین روش برای تشخیص عفونت ریشه ای است. اغلب اوقات به سیستم عامل شما نمی توان اعتماد کرد که یک rootkit را به تنهایی شناسایی کند و چالشی برای تعیین حضور آن ایجاد می کند. Rootkits جاسوسان مستر هستند که تقریباً در هر نوعی مسیرهای خود را پوشش می دهند و قادر به پنهان ماندن در دید ساده هستند.

اگر گمان می کنید حمله ویروس rootkit روی دستگاه شما روی داده است ، استراتژی مناسبی برای تشخیص خواهد بود. کامپیوتر را خاموش کنید و اسکن را از یک سیستم تمیز شناخته شده اجرا کنید. یک روش مطمئن برای قرار دادن یک rootkit در دستگاه شما ، از طریق تجزیه و تحلیل کمپرسی حافظه است. یک rootkit نمی تواند دستورالعمل هایی را که به سیستم شما می دهد پنهان کند زیرا آنها را در حافظه دستگاه اجرا می کند.

استفاده از WinDbg برای تجزیه و تحلیل بدافزارها

Microsoft Windows ابزار اشکال زدایی چند منظوره خود را ارائه داده است که می تواند برای انجام آن استفاده شود اسکن اشکال زدایی در برنامه ها ، درایورها یا سیستم عامل خود. این کد حالت هسته و کد حالت کاربر را عیب یابی می کند ، به تجزیه و تحلیل زباله های خرابی کمک می کند و ثبات های CPU را بررسی می کند. باید آن را از فروشگاه مایکروسافت بارگیری کنید. پیش نمایش WinDbg نسخه مدرن WinDbg است ، و ارائه تصویری ساده تر در چشم ها ، ویندوز سریعتر ، اسکریپت کامل ، و همان دستورات ، پسوند ها و گردش های کاری به عنوان اصلی است.

در کمترین میزان ممکن ، می توانید از WinDbg برای تحلیل حافظه یا خرابی استفاده کنید ، از جمله صفحه آبی مرگ (BSOD). از نتایج ، می توانید به دنبال شاخص های حمله بدافزار باشید.اگر احساس می کنید ممکن است یکی از برنامه های شما به دلیل وجود بدافزار مانع شود یا از حافظه بیشتری نسبت به حد لازم استفاده می کند ، می توانید ایجاد کنید یک پرونده را حذف کنید و از WinDbg برای تحلیل آن استفاده کنید.

یک حافظه کامل حافظه می تواند فضای قابل توجهی در دیسک را به خود اختصاص دهد ، بنابراین بهتر است به جای آن یک دفع حالت هستهیا یک کمپرسی کوچک حافظه را انجام دهید. یک کمپرسی هسته هسته شامل تمام اطلاعات مربوط به استفاده از حافظه توسط هسته در زمان سقوط است. یک کمپرسی کوچک حافظه شامل اطلاعات اساسی در مورد سیستم های مختلف مانند درایورها ، هسته ها و موارد دیگر می باشد ، اما در مقایسه بسیار اندک است.

کمپرسی های حافظه کوچک در تحلیل دلیل وقوع BSOD مفیدتر هستند. برای تشخیص ریشه های کیت ، یک نسخه کامل یا هسته مفیدتر خواهد بود.

ایجاد یک پرونده تخلیه حالت هسته

یک پرونده کمپرسی هسته حالت به سه روش ایجاد می شود:

ما با انتخاب شماره سه خواهیم رفت.

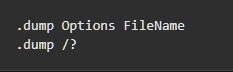

برای انجام پرونده دپوی لازم ، فقط باید دستور زیر را در پنجره Command WinDbg وارد کنید.

نام پروندهرا با نام مناسب برای پرونده حذف و "؟" را با <قوی جایگزین کنید >fمطمئن شوید که "f" حروف کوچک است یا در غیر این صورت نوع دیگری از پرونده روگرفت ایجاد خواهید کرد.

پس از اینکه دیباگر دوره خود را طی کرد (اولین اسکن دقایق قابل توجهی خواهد داشت) ، یک پرونده تخلیه خواهد شد ایجاد شده است و شما قادر خواهید بود تا یافته های خود را تجزیه و تحلیل کنید.

دانستن اینکه به دنبال چه چیزی هستید ، از جمله استفاده از حافظه فرار (RAM) برای تعیین حضور یک rootkit ، تجربه و آزمایش می کند. این امکان وجود دارد ، اگرچه برای یک مبتدی توصیه نمی شود ، اما تکنیک های کشف بدافزار را در یک سیستم زنده آزمایش کنید. برای این کار دوباره به تخصص و دانش عمیق در مورد عملکرد WinDbg نیاز خواهید داشت تا به طور تصادفی ویروس زنده را در سیستم خود مستقر نکنید.

روشهای ایمن تر و مبتدی تری برای کشف ما به خوبی وجود دارد. دشمن پنهان.

روشهای اسکن اضافی

تشخیص دستی و آنالیز رفتاری نیز روشهای قابل اعتماد برای تشخیص ریشه ها است. تلاش برای کشف مکان rootkit می تواند درد بزرگی باشد ، بنابراین به جای هدف قرار دادن خود rootkit ، می توانید به دنبال رفتارهای شبیه rootkit باشید.

می توانید با استفاده از گزینه های نصب پیشرفته یا سفارشی هنگام نصب. آنچه باید جستجو کنید هر پرونده ناآشنایی است که در جزئیات ذکر شده است. این پرونده ها باید دور ریخته شوند ، یا می توانید جستجوی سریع آنلاین را برای هرگونه مراجعه به نرم افزار مخرب انجام دهید.

فایروال ها و گزارش های ورود به سیستم آنها روشی فوق العاده مؤثر برای کشف rootkit است. اگر شبکه شما تحت نظارت است ، این نرم افزار به شما اطلاع می دهد و باید هرگونه بارگیری غیرقابل تشخیص یا مشکوک را قبل از نصب ، قرنطینه کند.

اگر گمان می کنید که rootkit ممکن است از قبل روی دستگاه شما باشد ، می توانید به گزارش های ورود به سیستم فایروال شیرجه بزنید و به دنبال رفتارهای معمولی باشید.

بررسی گزارشات گزارش ورود به سیستم فایروال

شما می خواهید گزارش های ورود به سیستم Firewall فعلی خود را مرور کنید ، و یک برنامه منبع باز مانند IP Traffic Spyرا با قابلیت فیلتر ورود به سیستم فایروال ، ابزاری بسیار مفید تهیه کنید. گزارش ها به شما نشان می دهد که در صورت وقوع حمله ، چه مواردی را باید ببینید.

اگر شما یک شبکه بزرگ با فایروال فیلترشکن نشانی مستقل دارید ، IP Traffic Spy لازم نخواهد بود. درعوض ، باید بتوانید از طریق سیاهههای مربوط به فایروال ، بسته های ورودی و خروجی به کلیه دستگاه ها و ایستگاه های کاری شبکه را مشاهده کنید.

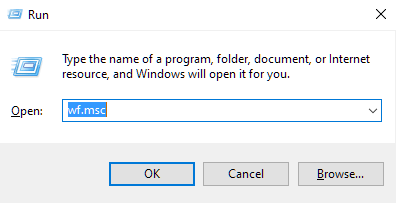

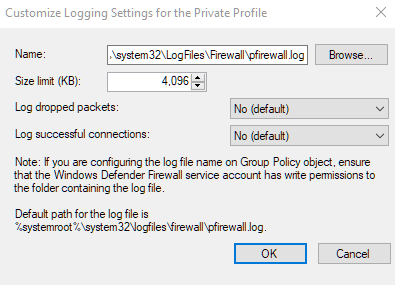

چه در محیط خانه هستید و چه در کسب و کار کوچک ، می توانید از مودم استفاده کنید. ارائه شده توسط ISP یا در صورت داشتن یکی از آنها ، یک فایروال یا روتر شخصی برای بالا بردن پرونده های فایروال دارد. می توانید ترافیک مربوط به هر دستگاه متصل به همان شبکه را شناسایی کنید. همچنین ممکن است فعال کردن پرونده های ورود به سیستم فایروال ویندوز مفید باشد. به طور پیش فرض ، پرونده log غیرفعال است به این دلیل که هیچ اطلاعات یا داده ای نوشته نشده است.

در پرونده های گزارش از هر چیزی غیر معمولی مراقبت کنید. حتی کوچکترین گسل سیستم می تواند نشانگر عفونت ریشه ای باشد. چیزی در حین استفاده بیش از حد از CPU یا پهنای باند ، وقتی شما چیزی را زیاد خواستار نیستید و یا اصلاً نمی توانید یک سرنخ اصلی باشید.